Potentiella hot mot säkerheten för IT-infrastruktur

Potentiella hot mot säkerheten för IT-infrastruktur kan i stor utsträckning klassificeras i sju kategorier!

Ett hot mot ett system är en händelse som utnyttjar sin sårbarhet.

Image Courtesy: lerablog.org/wp-content/uploads/2013/04/secure-your-data.jpg

(a) Falsk dataingång:

Förfalskningen av dataingången är ett stort hot mot IT-infrastrukturen. Detta hot kan uppstå av:

(i) Orimlig eller inkonsekvent data, eller

(ii) Förändringar i inmatad data, eller

iii) Felaktig tolkning av ingångstyp (t.ex. betalning som kvitto), eller

(iv) Otillåtet tillägg, radering eller modifiering av dataelement eller hela poster, eller

(v) Felaktig användning av felkorrigeringsprocedurer.

Sådana hot äventyrar integriteten och säkerheten för data och orsakar normalt direkt ekonomisk förlust för företaget.

(b) Missbruk av IT-infrastruktur:

Missbruk av IT-infrastruktur kan vara lika allvarlig som försäljning av sekretessbelagd information till konkurrenter eller andra motståndare till företaget eller så måttlig som användning av datormaskinvara för personuppgifter. Försäljning av information eller programlista av filer och förstörelse eller ändring av information som inte är till förfogande är andra exempel på missbruk av IT-infrastruktur.

(c) Obehörig åtkomst:

Det mesta av missbruket av IT-infrastruktur är endast möjligt genom förbikoppling av inbyggda åtkomstbehörigheter. Åsidosättandet av åtkomstsäkerhetssystemet är ett stort hot eftersom det inte bara orsakar skador på IT-infrastrukturen utan också gör det möjligt att fastställa ansvaret för skadan omöjlig, eftersom åtkomsten normalt uppnås genom att förvränga användarens identitet.

Stöld av datafiler, obehörig åtkomst till terminaler eller system genom fjärrloggning, lösenordsprickning och andra metoder kan utgöra ett allvarligt hot mot säkerheten för IT-infrastrukturen.

d) Ineffektiva säkerhetsåtgärder:

Otillräckliga säkerhetsåtgärder och ineffektivt genomförande av dessa åtgärder ökar systemets sårbarhet. Dålig definition av åtkomstbehörigheter, otillräcklig eller ofullständig uppföljning av säkerhetsöverträdelser och bristande kontroll över känsliga data kan öka hotet mot IT-infrastruktur.

(e) Operationella förfall:

Ibland hotas IT-infrastrukturen av dålig hantering av grundläggande hushållsprocedurer på olika delar. Berättelserna om systemfel omedelbart efter förebyggande underhåll eller dataförlust under periodisk diskkontroll eller omlokalisering av data hörs mycket vanligt. Även mindre misstag som felaktigheter för lagringsmedia och misslyckande att radera känslig eller överflödig data kan utgöra ett allvarligt hot mot säkerheten för IT-infrastrukturen.

f) Systemutvecklingsprocess:

Många hot mot säkerheten som härrör från säkerheten upphör under programmets utvecklingsstadium. Fel testning, otillräcklig kontroll över förändringarna under och efter testning och implementering av systemet kan utsätta IT-infrastrukturen för allvarliga säkerhetsrisker.

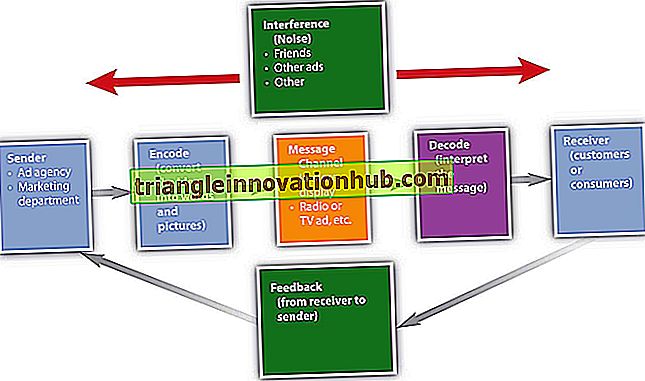

(g) Kommunikationsstopp:

Den ökande trafiken i datakommunikation exponerar IT-infrastruktur för större risker för misslyckanden av kontroll över kommunikationssystemen. Dålig identifiering, verifiering och autentisering är frågor av allvarligt intresse för både kommunikationsexperter och informationssystemanvändare. Som det säger säger "du kan aldrig vara säker på att systemet är säkert om det är anslutet till ett nätverk, det enda du kan säga med säkerhet är att det är osäkert."

En kombination av hot mot säkerheten definierar systemets sårbarhet och i de flesta fall utsätts de utsatta delarna av IT-infrastrukturen för missbruk av olika typer av personer. Anfallen på IT-infrastruktur kan också betecknas som datormissbruk.